xbreach

هل تعمل دفاعاتك فعلاً؟ أثبت ذلك بالأدلة وعلى نطاق المنظمة.

XBreach من ذَود هي منصة لمحاكاة الاختراق والهجمات السيبرانية، تقوم بالتحقق المستمر من فعالية الأنظمة الأمنية عبر تنفيذ محاكاة مؤتمتة لهجمات سيبرانية وبشكل آمن.تمنحك المنصة رؤية مركزية ونتائج قابلة للتنفيذ وضمانًا مبنيًا على الأدلة لما يعمل فعلاً، وما الذي يتراجع أداؤه، وأين تقع النقاط العمياء.

XBreach

شاهد منظمتك بعين المهاجم.

اكشف المخاطر الحقيقية.أثبت جاهزية دفاعاتك.

اكشف المخاطر الحقيقية.أثبت جاهزية دفاعاتك.

ما أنواع الهجمات التي يمكن محاكاتها؟

Data Exfiltration

Significant Data Exfiltration

Files

Web Application Attacks

SQL Injection

XSS

RCE

SQL Injection

LDAP Injection

Endpoint attacks

Defense Evasion

Privilege Escalation

Persistence

Credential Dumping

Zero-Day Behavior

E-mail Infiltration

Email Enumeration

malicous pdf

Domain spoofing

malicous links

Network Attacks

Beaconing

Active Directory

Reconnaissance

Lateral Movement

Credential Access

Persistence

Privilege Escalation

Exploitation

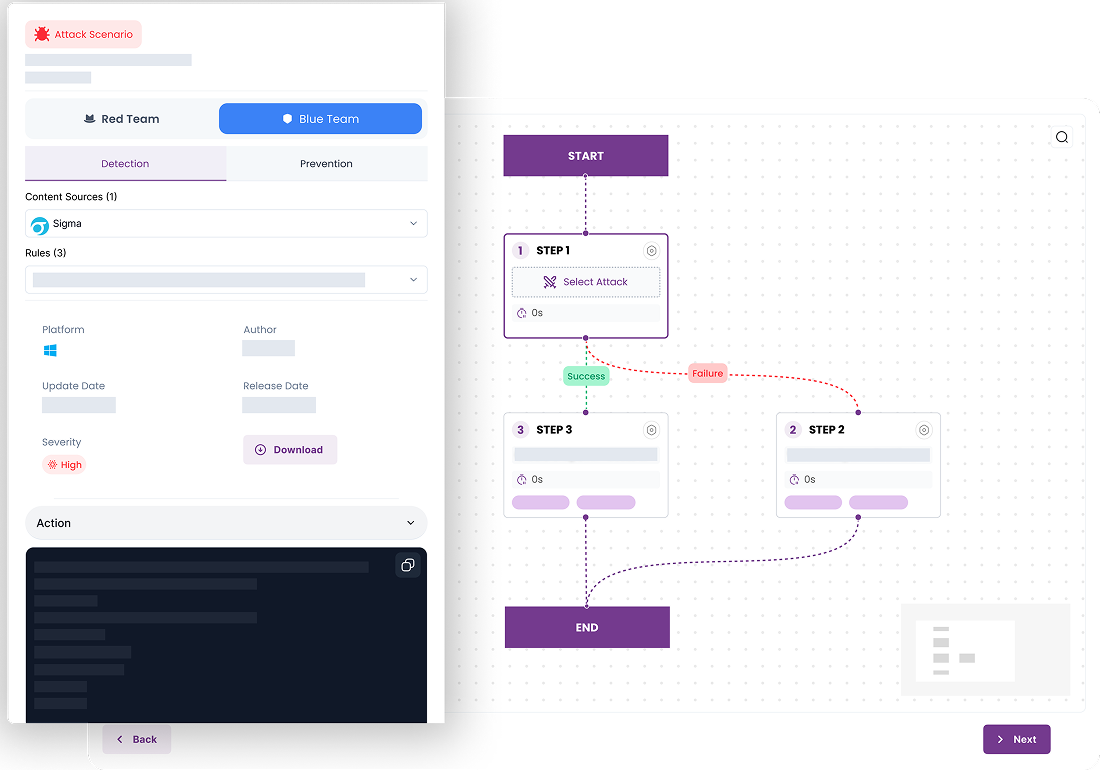

كيف تعمل محاكاة هجمات في XBreach؟

الخطوة 1

النشر والربط

انشر XBreach Agent عبر أجهزة وبيئات متعددة. يتصل Agent بالمنصة المركزية لتوفير ورؤية شاملة على مستوى المنظمة.

الخطوة 2

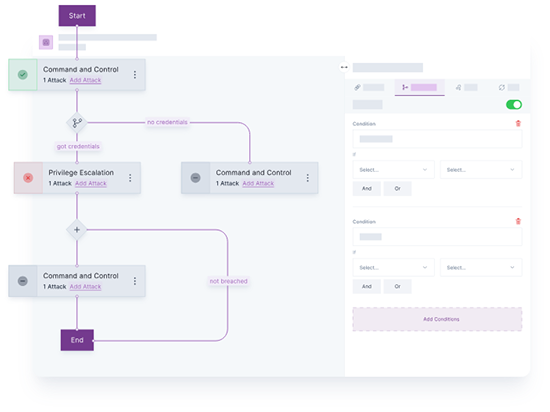

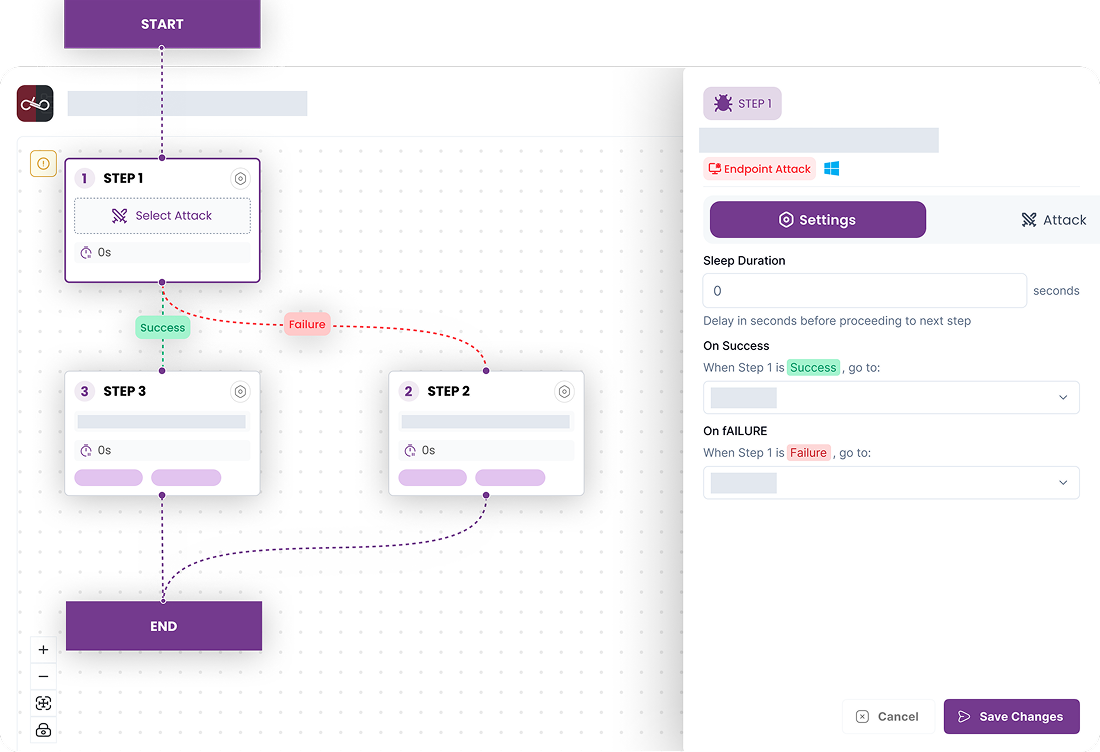

اختيار أو تخصيص الهجمات السيبرانية

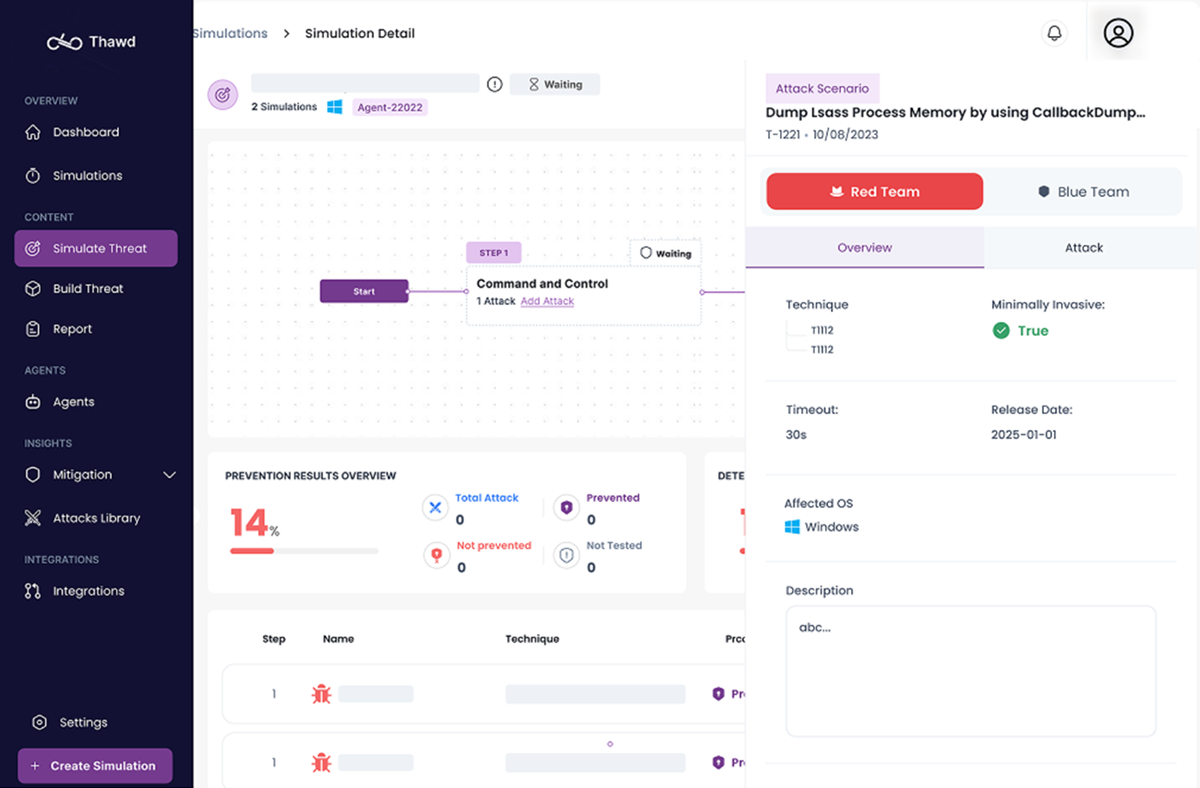

اختر سيناريو هجومي جاهز من المكتبة أو أنشئ هجمات مخصصة لك.

استعرض خطوات وتقنيات الهجوم التي سيتم تنفيذها أثناء المحاكاة.

استعرض خطوات وتقنيات الهجوم التي سيتم تنفيذها أثناء المحاكاة.

الخطوة 3

تشغيل المحاكاة

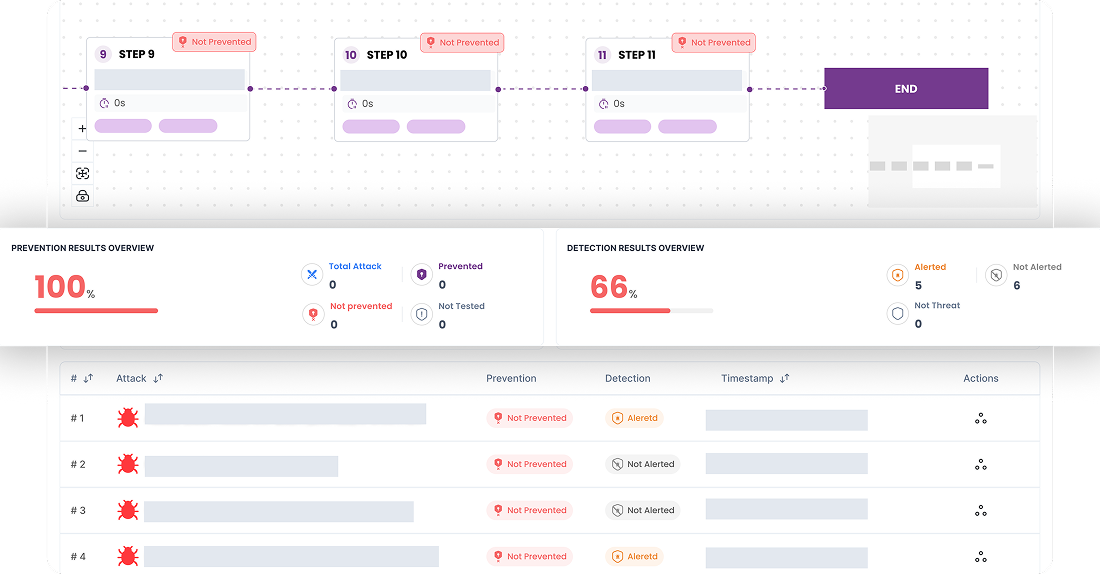

ابدأ تشغيل المحاكاة وراقب التنفيذ مع كل خطوة من خطوات الهجوم حتى الاكتمال.

الخطوة 4

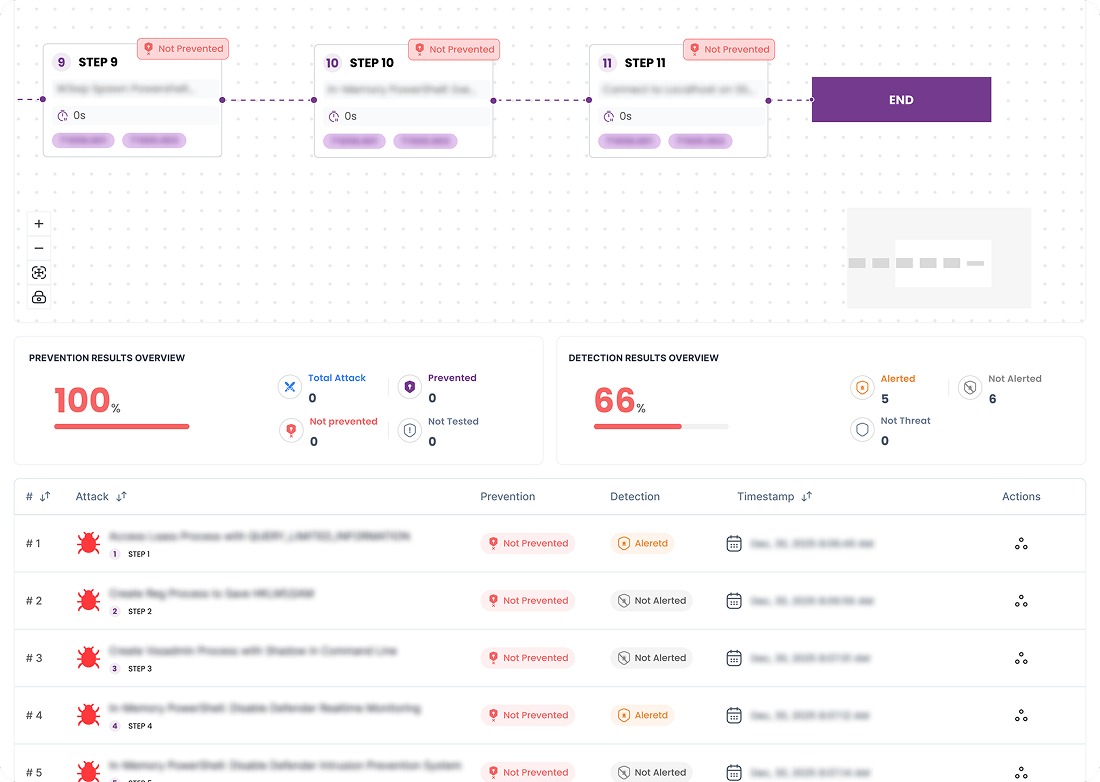

مراجعة النتائج

اطّلع على تقرير مفصل يتضمن خطوات الهجوم، حالة التنفيذ، ونتائج التحقق. استخدم هذه النتائج لتحسين قدرات الكشف والاستجابة، وتعزيز الصمود للجهة.

أمثلة على الإستخدام

.svg)

الامتثال لمتطلبات NCA والتحقق من سياسات التدقيق وقواعد الاكتشاف

استخدمت جهة SimLight للتحقق من قواعد Sigma وسياسات تدقيق Windows بشكل تلقائي.

النتائج:

كشف تلقائي للإعدادات الخاطئة قبل أن تُستغل

ضمان الالتزام الكامل بمعايير NCA بسهولة

تسريع عملية التحقق من قواعد الكشف بأقل جهد

.svg)

اختبار جاهزية مركز العمليات الأمنية (SOC)

قامت إحدى الجهات بمحاكاة الهجمات الحقيقية لاختبار قدرات الكشف والاستجابة الخاصة بمركز عمليات الأمن السيبراني (SOC).

النتائج:

كشف الثغرات الخفية في قدرات الكشف والاستجابة

رفع كفاءة الفريق الأمن السيبراني في التعامل مع التهديدات السيبرانية

تعزيز الاستفادة القصوى من الأنظمة الأمنية

.svg)

التحقق من فعالية أدوات EDR و SIEM داخل المنظمة

استخدمت جهة SimLight باستمرار لإختبار أنظمة الـ EDR و SIEM عن طريق محاكاة سلوكيات المهاجم المتقدمة.

النتائج:

اكتشاف النقاط العمياء في منظومة المراقبة

إثبات كفاءة الأنظمة الأمنية الحالية

التأكد من تغطية التهديدات وفق إطار MITRE ATT&CK

التكاملات

اجعل منظومتك الأمنية تُثبت فعاليتها

يتكامل XBreach بسلاسة مع منظومتك الأمنية الحالية بما في ذلك حلول EDR وSIEM والانظمة الأمنية لتنفيذ تحقق مستمر من فعالية قدرات الكشف، و الاستجابة، عبر محاكاة هجمات سيبرانية بشكل آمن. وعوضًا عن استبدال أدواتك، يعمل XBreach على اختبارها والتحقق من أدائها، ليزوّد فريقك بدليل واضح على ما يعمل فعليًا، وما لا يعمل، وما الذي تغيّر أداؤه مع مرور الوقت.

وبفضل هذه التكاملات، تستطيع فريقك:

التحقق من دقة اكتشافات أنظمة EDR وSIEM في ظروف واقعية.

اختبار قواعد الربط والتنبيهات ومسارات الاستجابة أمام سلوكيات هجومية حقيقية متوافقة مع إطار MITRE ATT&CK.

اختبار قواعد الربط والتنبيهات ومسارات الاستجابة أمام سلوكيات هجومية حقيقية متوافقة مع إطار MITRE ATT&CK.

اكتشاف الإخفاقات الصامتة

التعرّف على توقف الانظمة عن العمل بسبب تغييرات الإعدادات أو التحديثات أو تغيّر البيئة التشغيلية.

التعرّف على توقف الانظمة عن العمل بسبب تغييرات الإعدادات أو التحديثات أو تغيّر البيئة التشغيلية.

عزيز الوضع الأمني دون التأثير على العمليات

تنفيذ محاكاة آمنة دون التأثير على أنظمة الإنتاج أو سير الأعمال.

تنفيذ محاكاة آمنة دون التأثير على أنظمة الإنتاج أو سير الأعمال.

متوافق مع

لطلب تجربة لـ XBreach

أرسل طلبك، وسنقدم لك الإجابات حول أبرز أسئلتك المتعلقة بالتحقق الأمني وإدارة المخاطر السيبرانية.

تواصل معنا